News zur Webentwicklung

Aktuelles zu den neusten Technologien, Systemen und Anwendungen

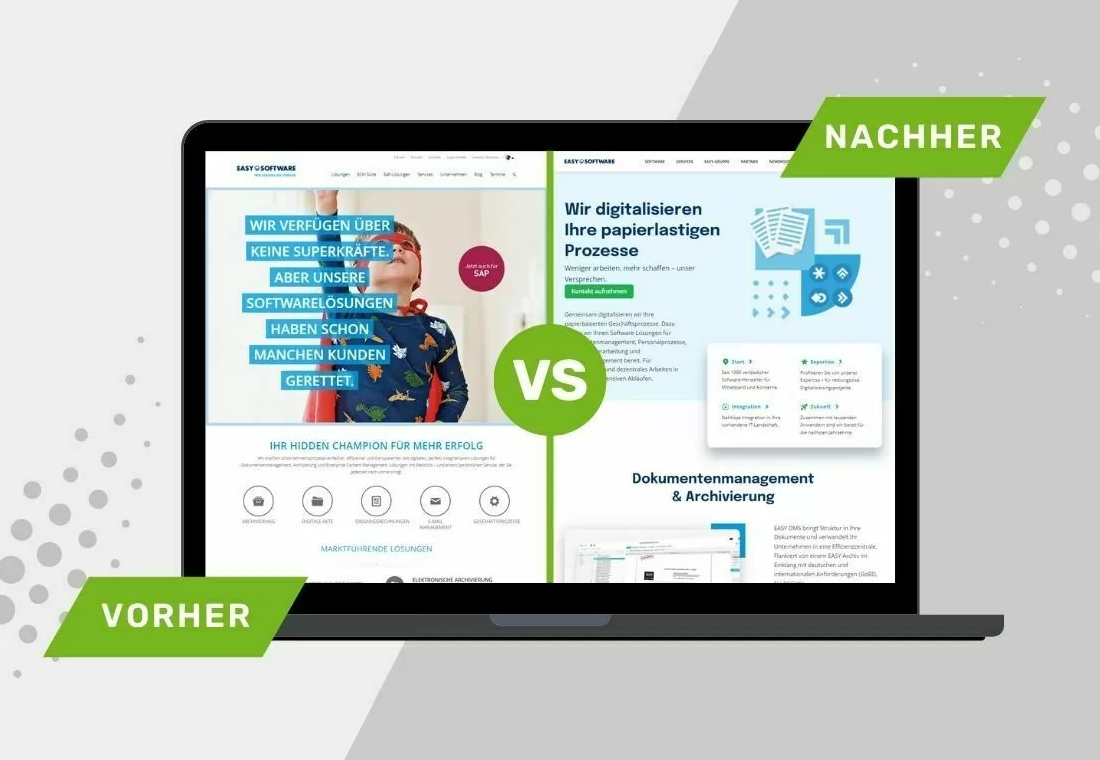

Erfolgreicher Website Relaunch in 7 Schritten

Mit einem Website-Relaunch bringen Sie neuen Schwung in Ihren Auftritt und schaffen ein Nutzererlebnis, das begeistert. Ein erfolgreicher Relaunch lässt sich in 7 Schritten durchführen.

Deutscher Agenturpreis für B2B Projekt geht an ECONSOR

ECONSOR hat den Deutschen Agenturpreis 2024 für den Relaunch von PRIMO MEDICO erhalten. Das Portal wurde für Millionen Nutzer weltweit portiert und optimiert.

CMS Vergleich: Die 5 beliebtesten Systeme 2025

Welches Content-Management-System ist für Sie richtig? Wir vergleichen WordPress, TYPO3, Joomla!, Contao & Drupal! Inklusive Empfehlung bezüglich der Entwicklung…

KI-Einsatz beim Relaunch von Internetseiten und Online-Shops

Möglichkeiten für den KI-Einsatz beim Relaunch Die Integration von Künstlicher Intelligenz (KI) in Relaunch-Projekte eröffnet mittelständischen Unternehmen zahlreiche Chancen. Der KI-Einsatz beim Relaunch kann in verschiedenen Phasen des Projekts stattfinden, …

Inhaltskonzept beim Relaunch – Wie Sie Ihre Website optimal strukturieren

Ein Website-Relaunch ist nicht nur eine technische Aufgabe, sondern vor allem eine inhaltliche Herausforderung. Um eine effektive und benutzerfreundliche Website zu schaffen, muss das Inhaltskonzept sorgfältig geplant werden. In unseren …

Enterprise-Content-Management-System: TYPO3 oder Neos?

Für mittelständische Unternehmen, die an einem soliden Enterprise-Content-Management-System (ECMS) arbeiten möchten, stehen in Deutschland zwei Open-Source-Lösungen zur Verfügung: TYPO3 und Neos. Wir stellen die Vor- und Nachteile beider Systeme speziell …

Tech-Trends für Ihren Online-Shop-Relaunch

Ein Relaunch des Onlineshops ist oft ein entscheidender Moment für mittelständische Unternehmen. Passende Technologien und Features entscheiden mit über den Erfolg. Durch die Verwendung neuer Features und Dienste können Sie …

Sind Headless CMS eine Alternative zu WordPress oder TYPO3?

Sind Headless CMS ein kurzfristiger Trend oder eine nachhaltige Entwicklung? Wir vergleichen Headless-Systeme mit TYPO3 und WordPress als Grundlage für Internetseiten.

Barrierefreie Webseiten und Online-Shops – das gilt es zu beachten

Als barrierefrei gelten Webseiten, die Informationen so aufbereitet haben, dass deren Verarbeitung und Nutzung allen Nutzern uneingeschränkt möglich ist. Wir klären über die Notwendigkeit, Funktionen, Auswirkungen und das neue Anforderungsprofil für 2025 auf.

B2B-Website-Relaunch – diese 12 Punkte müssen Sie beachten

Eine B2B-Website muss heute nicht nur attraktiv aussehen und schnell laden, Sie muss vor allem Besucher anlocken und diese in Leads umwandeln. Selbst wenn Sie Ihre Website intakt halten, ist es ratsam, sie alle paar Jahre umfangreich zu aktualisieren.

Internetseiten und Online-Shops für China optimieren

Bei der Umsetzung von Internetseiten und Online-Shops für den chinesischen Markt sind besondere Aspekte hinsichtlich Gestaltung, Technik und Inhalte zu beachten. Das Blickverhalten ist ein anderes für die „optischen Kulturen“ …

Schutz gegen Bots – Effektiver Schutz für Ihren Online-Shop

In der Traffic-Statistik Ihres Online-Shops sind nicht alle Besuche auf reale Personen zurückzuführen. Diese unerwünschten Besucher haben zum Teil auch Wege das System zu beeinflussen und zu manipulieren. Hierbei gilt …

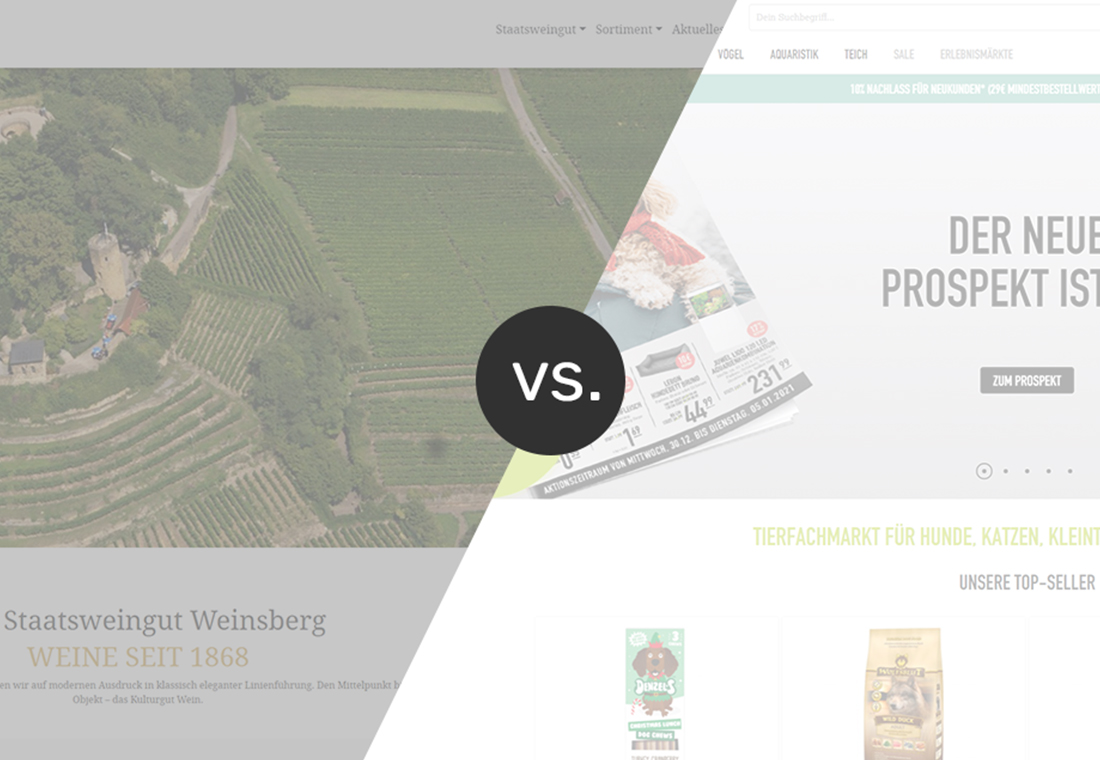

Webseite vs. Webshop – Dos und Don’ts für Ihr erfolgreiches Webdesign

Essenzielle Grundlagen für wirkungsvolles Webdesign Webdesign ist eine unterschätzte Disziplin – mit enormem Potential. Auch erfahrene Webdesign-Experten lernen lebenslang. Grund ist die wachsende Bedeutung von Webdesign, immer spezifischere Zielgruppen und …

Was ist Automattic und wie hängt das mit WordPress zusammen?

Automattic Inc. – Das Unternehmen hinter WordPress, seine vielen Projekte und was steckt noch hinter dem Expansionskurs dieser Firma?

Die Nachteile von Website-Baukästen wie Jimdo, Wix und Co.

Die Nachteile von Website-Baukästen sind enorm – gerade für Firmen, die heute Flexibilität und Skalierbarkeit im Online-Marketing benötigen.

Digitalstrategie – Die zwei Zielebenen der digital Leaders

Definieren Sie Ihre Unternehmensziele für eine Digitalstrategie, denn der Prozess muss strukturiert angegangen werden. Was ist zu beachten?

Website-Redesign – Richtlinienbasis für eine erfolgsversprechendes Konzept

Überdenken Sie Ihr Web-Erscheinungsbild! Fehlen funktionale Schnittstellen? Wie ist die Usability Ihrer Navigation, der Suchoptionen oder der Filter?

Canonical Tag – was ist das und wie setze ich ihn ein?

Einen Canonical Tag verwenden Sie, wenn es darum geht, auf einer Webseite mit doppeltem Inhalt (Duplicate Content) diesen richtig zu bezeichnen.

Webtrends für 2019 mit Ausblick auf 2023+

Fast, furious and unstoppable! Eines ist sicher: 2019 wird die Entwicklungen in den Technik-News noch schneller vorantreiben. Hier die Trends.

10 DSGVO-Fallen im Unternehmen für Sie und Ihre Mitarbeiter

Verwirrung oder Sorglosigkeit? Mehr Selbstbestimmung im Netz, was die persönlichen Daten angeht, die so im Netz kursieren. Das ist das Ziel der neuen Datenschutz-Grundverordnung. Doch erst einmal sind alle, die …

Cookie-Hinweis vs. Webdesign und Usability

Sind die Hinweise Pflicht? Aussage von Google Im Web trifft man mittlerweile immer häufiger auf penetrant aufpoppende oder an den Rändern klebende Cookie-Hinweise. Grund dafür ist die im letzten Jahr …

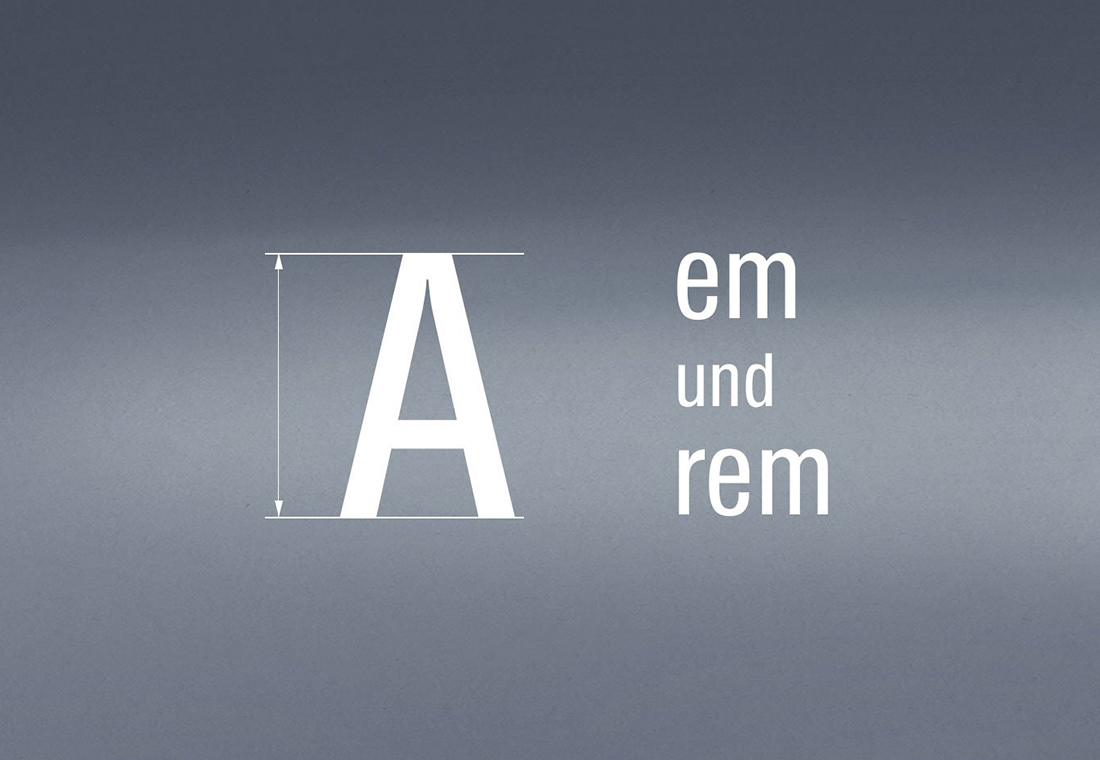

rem als CSS-Einheit: Der Unterschied zwischen rem und em

Wir zeigen dir den Unterschied zwischen der CSS-Einheit em und rem. Einfaches umrechnen von Pixel zu rem mit der entsprechenden Formel.

Kostengünstig und trotzdem maßgeschneidert: Open-Source

Kostengünstig und trotzdem maßgeschneidert: Open-Source als Erfolgsfaktor im Internet Kennen Sie den modernen Browser „Mozilla Firefox“? Oder das Betriebssystem „Linux“? Beides sind bekannte Beispiele für freie, kostenlose Software. Gerade auch …